黑群晖启用 root 的 ssh 登录

1.修改config文件

vi /etc/ssh/sshd_config在#PermitRootLogin prohibit password

下添加一行PermitRootLogin yes

2.然后更改root的密码

synouser –setpw root yourpwd

3.重启生效。

1.修改config文件

vi /etc/ssh/sshd_config在#PermitRootLogin prohibit password

下添加一行PermitRootLogin yes

2.然后更改root的密码

synouser –setpw root yourpwd

3.重启生效。

xshell自动登录交换机的vbs脚本

Sub Main

xsh.Screen.Send "你的密码"

xsh.Screen.Send vbCr

xsh.Screen.WaitForString ">"

xsh.Screen.Send "en"

xsh.Screen.Send vbCr

xsh.Screen.WaitForString "Password:"

xsh.Screen.Send "你的密码"

xsh.Screen.Send vbCr

End Sub1.以下方式(把目的地址映射为磁盘或者本地的两个分区之间)不需要安装服务端,可以当绿色版直接来用,其他方式需要在目标服务器上安装rsync服务端。

rsync -av --delete --progress /cygdrive/e/test/ /cygdrive/p/test/

2.服务端的默认端口是873,--port=873可写可不写,如果改了端口,必须加上这个参数。不推荐用rsync@file.server.net:端口号的格式来写,容易出错。

rsync -av --port=873 --delete --progress --password-file=/cwRsync/passwd.txt /cygdrive/d/tvb/ rsync@file.server.net::NetBackup/tvb/

3.把同步结果记录到日志的参数

rsync -av --delete --progress --password-file=/cwRsync/passwd.txt --log-file=/cygdrive/d/SyncTool/log/tvb2woniu.txt /cygdrive/d/tvb/ rsync@file.server.net::NetBackup/tvb/

4.将vps上的网站数据备份到本地的群晖里

这里本地的群晖是开了rsync服务的,并且设置了账号密码,假设账号是root,密码是123456.

在vps上先建个密码文件rsync.pass在/etc/下,把密码写进去,不用写用户名,用户名直接在同步的命令行里,比如下面的例子用户名就是rsync,然后给这个密码文件加权限。

chmod 600 rsync.pass

将vps上的网站数据目录wwwroot备份到本地的群晖里

rsync -av --progress --password-file=/etc/rsync.pass --exclude 'default' /home/wwwroot rsync@file.server.net::NetBackup/

5.windows下cwrsync的密码设置服务端:先在配置文件rsyncd.conf里加两行,这里指名了用户名是root,密码文件存放在etc目录,

auth users = root

secrets file = /etc/pwd.txt

pwd.txt里写入以下内容

root:password

客户端:也要写一个pwd.txt,内容只要写密码就行,用户名会写在同步的命令行里,比如以下,

rsync -av --progress --password-file=/cwRsync/pwd.txt /cygdrive/e/up/ root@192.168.1.185::netbackup/up/

6.源文件夹的后面如果无“/”,则会把整个目录复制过去,包括最外层的目录,如果有“/”,则只同步该目录下的文件到目标文件夹,不会新建最外层目录。目标文件夹后面的“/”可加可不建,不影响结果。

拿到蒲公英X1的时候,没想到体积这么小,基本和一盒香烟差不多大小。打开包装后发现一张说明书,说明书的内容过于简单,我看了说明书也没领会怎么用。后面是看了网上的教程才会用的。

接口方面,有一个百兆网口、micro usb口、USB口和5V2A供电口,没附带5V2A的电源确实很不方便。

我的测试中用了网口接网线,mrcro usb口用了一根mrcio usb的线接在一个插座上供电。

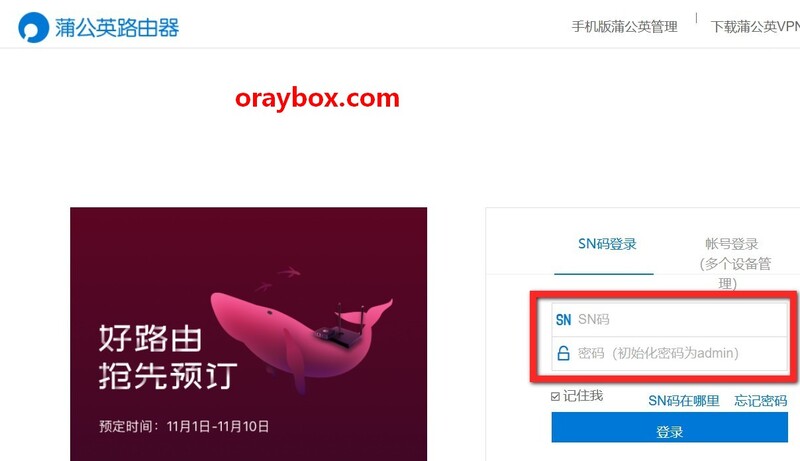

首先去oraybox.com把路由器激活,输入SN和默认密码admin,路由激活了。

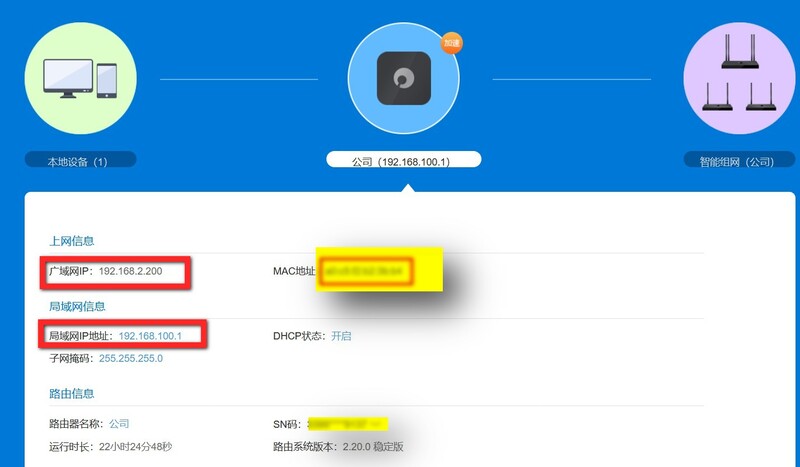

登录后可以看到网络的状态,这里最关键的信息是两个ip地址,一个是路由器的WAN IP,我这里是公司网段192.168.2.0/24的地址,即X1做为一个无线AP或无线路由的角色旁路了进来,拿到了192.168.2.200这个IP。

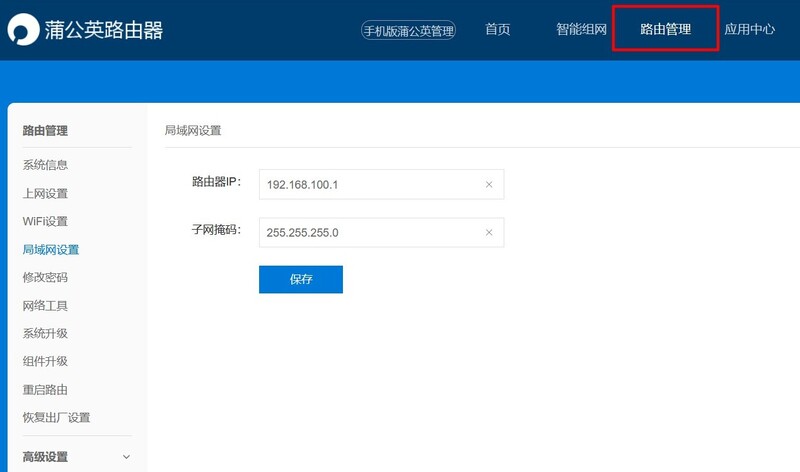

这个LAN IP可以自己设置,尽量不要和家里、公司的网段冲突就行,我这里设置在了192.168.100.0/24这个段。

这时候要管理X1可以有两个入口,一个是本地的LAN IP(192.168.100.1),或者直接到oraybox.com上去登录管理,个人用后者,设置的选项更多。

在进行组网之前,需要去注册一个蒲公英的账号,和刚才的路由器账号不一样,这里要注意一下,注册好后把X1路由进行绑定。

下面设置旁路,这步非常关键,如果设置错了,整个VPN通道将无法工作!这里设置为X1路由的自己LAN的网段就行了,我这里是192.168.100.0/24这个网段。

X1里面把DHCP打开,待会公司笔记本将会从这里拿IP地址。

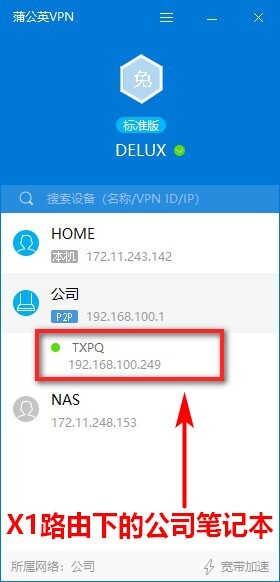

这时候把家里机器装上蒲公英VPN的客户端软件,用蒲公英的账号登录。在X1路由下面的机器是无需安装客户端的.

再回到网站上,可以看到路由、家里机器已经是两个成员了,直接拉到一起,组网就完成。

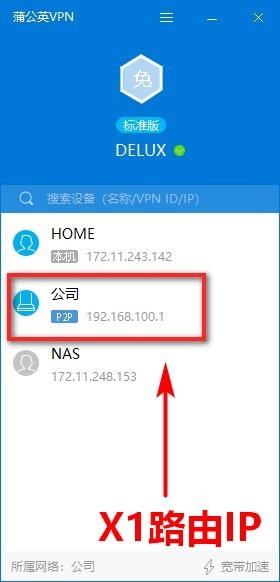

这时在客户端的软件上已经可以看到所有的成员的信息了,都在一个虚拟局域网内了。

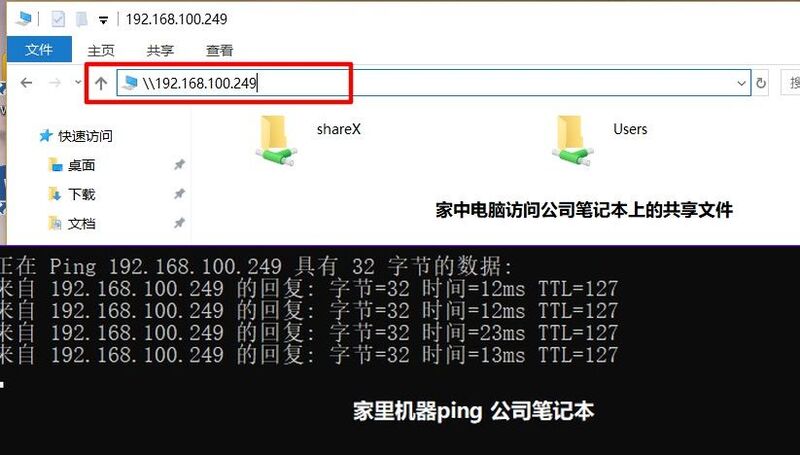

到这里,组网步骤已完成,家中电脑上VPN客户端装好了,公司笔记本通过wifi连接到X1上面。

从VPN客户端上可以看到X1路由、路由成员、虚拟局域网成员的IP信息。

X1路由:192.168.100.1

公司笔记本:192.168.100.249

家中电脑:172.11.243.142

然后进行ping测试,都可以ping通,远程桌面也OK了。这时家中电脑控制公司电脑,远程操作,交换文件等就如同在一个局域网内那样方便了。当然从公司端反过来连到家中的机器也是一样的。

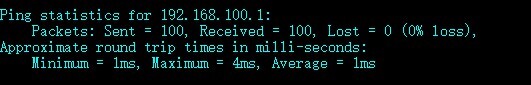

下面对X1的无线稳定性进行测试,在公司笔记本上,用以下的命令操作:

ping 192.168.200.1 -l 1300 -n 100

结果还是OK的,没有丢包等。

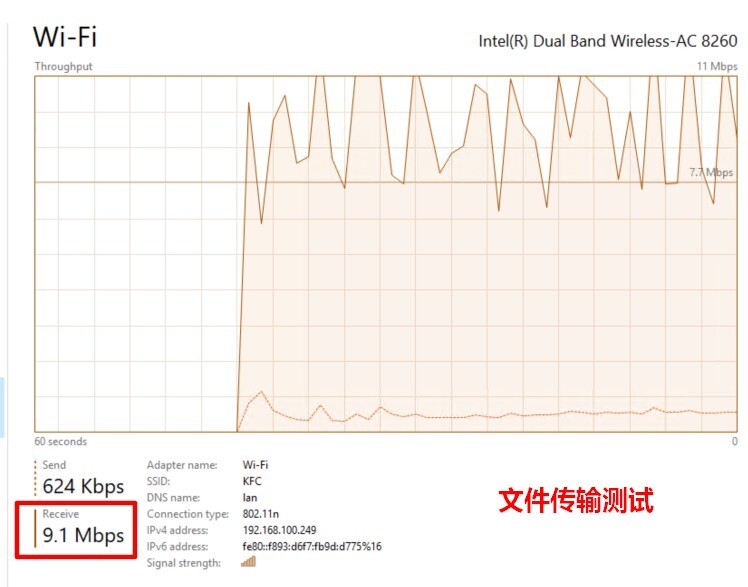

我选了一个1G大小的ISO文件,直接从远程桌面放到公司笔记本的桌面上,速度稳定在1M/s左右,日常的使用已经没有问题了,收费版本将享有更大的带宽。

以前为了达到这种远程公司电脑的效果,用的是teamviewer,X1旁路组网盒子的出现让我们有了新的选择,毕竟是硬件,速度和稳定性比TV好不少,而且128元价格也很接地气。要说缺点的话,一是没有附赠5V2A的电源,二是LED灯最好能加一个关闭的选项。希望官方能不断改进,给我们带来更好的产品。

-odpi 简单的理解是你要在电子书上每行显示多少个字,眼睛不太好的 可以把参数后面的数字调大点。

-ls 横向模式,横排的pdf也可以采用横向模式,比如有些行有文字有图的情况。

-as 自动旋转,扫描文件不正时选用,增加耗时,但是效果好。

-m 提前切边,可以用-mt/b/l/r分别指定上下左右裁边,适合扫描文件正文四周不干净,比如有页眉、页脚或书脊阴影的情况,减少对正文干扰。

例:-ml 1 -mr 1 -mt 1 -mb 1 意思是只选取距离上下左右1cm的内容重排。

-w 和 -h 输出高宽,默认为k2的六寸,560x735。

-ws 0.001 或 0 字符间距,最重要参数,这样就不会出现默认的过大空格、乱断行的情况,适用于汉字的重排。

-bp 自己琢磨出来的。目的是消除原始分页带来的空隙。

bp+ 就是强制每一页单独重排,两页不会排在一起。

-gtr 目的防止扫描质量不好的文本的行行之间粘连。

-ds 有时候页面尺寸显示太小了,就要增加-ds后面的参数,比如1.6。

有的书比普通书籍页面大了50%多,用ds来缩小文档页面,比如-ds 0.5,这样才能让

k2pdfopt正确重排,不会出现一些奇怪的问题。

-col 可以对多栏的页面分栏重排,对文字多的页面用的比较多。

-grid 可以按照网格n X m 来分割页面,对图片型pdf比较有用。

-cbox 这个参数可以理解为按需分割页面的任意部分。比如我只要页面的中间部分,其他不要。

多个-cbox的组合就可以分割出(挖出)你想要页面组合,这个参数比-grid参数更灵活精确。

-cbox -<left>,<top>,<width>,<height> -left 距离页面左边距离

-top 距离页面上面距离

以上两个参数形象的讲是格子的左上坐标

-width -height 是格子的大小

要将pdf文档分成几个格子 就要有几个格子的参数

-de 忽略微小瑕疵。

-g 加深字体。

-wt 这个参数简单的说是可以“颠倒黑白” (数值0代表黑 255代表白)

-wt 10 相当于如果像素的“黑”度是10,那么把这个像素认为是白色(即不参与重排), 这个参数对于有背景色或者水印的扫描pdf重排非常有用。

例如:-wt+ 10

一些例子:

最重要的四个参数,一般中文书籍用这四个参数就够了

-ds 0.9 -odpi 200 -ws 0.001 -bp 0.1

@BookWorms

-odpi 140 -ws 0.001 -bp + -m 0.1 -x

-odpi 160 -ds 0.9 -ws 0.001 -bp + -col 1 -de 3 -m 0.1 -mt 0.3 -mb 0.2

@dellx51

-bp 0.1 -gtr 0.021 -ds 1.15route print

netstat -r //两个命令都是显示所有的静态路由表

route print -4 //只显示IPV4的网关

route print -6 //只显示IPV6的网关

route add 0.0.0.0 mask 0.0.0.0 192.168.1.1

route delete 0.0.0.0 mask 0.0.0.0 192.168.1.1

1.使用命令:

route add 0.0.0.0 mask 0.0.0.0 192.168.1.1 METRIC 2添加跃点数为2的网关

route change 0.0.0.0 mask 0.0.0.0 192.168.1.1 METRIC 1` 将指定网关的跃点数修改为2

2.通过连接属性:

打开“网络和共享中心”,找到“更改适配器设置”,打开“本地连接”的属性,选择“Internet协议版本4”的属性,然后在弹出的页面的右下角找到“高级”,这里会出现一个“自动跃点数”,将“自动跃点数”前的勾去掉,修改成一个数字,如2,跃点数的值越小,就越优先使用这个网关,自己根据需要进行修改一下。

DHCP监听(DHCP Snooping)是一种DHCP安全特性。Cisco交换机支持在每个VLAN基础上启用DHCP监听特性。通过这种特性,交换机能够拦截第二层VLAN域内的所有DHCP报文。

通过开启DHCP监听特性,交换机的非信任端口只能够发送DHCP请求,丢弃来自非信任端口的所有其它DHCP报文,例如DHCP Offer报文等。而且,并非所有来自非信任端口的DHCP请求都被允许通过,交换机还会比较DHCP请求报文的(报文头里的)源MAC地址和(报文内容里的)DHCP客户机的硬件地址(即CHADDR字段),只有这两者相同的请求报文才会被转发,否则将被丢弃。这样就防止了DHCP耗竭攻击。

信任端口可以接收所有的DHCP报文。通过只将交换机连接到合法DHCP服务器的端口设置为信任端口,其他端口设置为非信任端口,就可以防止用户伪造DHCP服务器来攻击网络。

DHCP监听特性还可以对端口的DHCP报文进行限速。通过在每个非信任端口下进行限速,将可以阻止合法DHCP请求报文的广播攻击。DHCP监听还有一个非常重要的作用就是建立一张DHCP监听绑定表(DHCP Snooping Binding)。一旦一个连接在非信任端口的客户端获得一个合法的DHCP Offer,交换机就会自动在DHCP监听绑定表里添加一个绑定条目,内容包括了该非信任端口的客户端IP地址、MAC地址、端口号、VLAN编号、租期等信息。

Switch(config)#ip dhcp snooping 打开DHCP Snooping功能

Switch(config)#ip dhcp snooping vlan 10,20 设置DHCP Snooping功能将作用于哪些VLAN

Switch(config)#ip dhcp snooping verify mac-adress 检测非信任端口收到的DHCP请求报文的源MAC和CHADDR字段是否相同,以防止DHCP耗竭攻击,默认为开启

在接口模式下:

Switch(config-if)#ip dhcp snooping trust 配置接口为DHCP监听特性的信任接口,所有接口默认为非信任接口

Switch(config-if)#ip dhcp snooping limit rate 15 限制非信任端口的DHCP报文速率为每秒15个包(默认即为每秒15个包)

如果不配该语句,则show ip dhcp snooping的结果里将不列出没有该语句的端口,可选速率范围为1-2048

Switch(config)#errdisable recovery cause dhcp-rate-limit 使由于DHCP报文限速原因而被禁用的端口能自动从err-disable状态恢复

Switch(config)#errdisable recovery interval 30设置恢复时间;端口被置为err-disable状态后,经过30秒时间才能恢复

Switch(config)#ip dhcp snooping information option 设置交换机是否为非信任端口收到的DHCP报文插入Option 82,默认为开启状态

Switch(config)#ip dhcp snooping information option allow-untrusted 设置汇聚交换机将接收从非信任端口收到的接入交换机发来的带有选项82的DHCP报文

Switch(config)#ip dhcp snooping database flash:dhcp_snooping.db 将DHCP监听绑定表保存在flash中,文件名为dhcp_snooping.db

Switch#renew ip dhcp snooping database flash:dhcp_snooping.db 特权级命令;立即从保存好的数据库文件中读取DHCP监听绑定表。

en

conf t

ip domain-name NOKIA.COM

no ip name-server

clock timezone BeiJing 8

ip name-server 114.114.114.114

ip domain-lookup

hostname Cisco3602_201

enable secret tvb1999

username Cisco password tvb1999

dot11 ssid CiscoWiFi

authentication open

authentication key-management wpa version 2

guest-mode

wpa-psk ascii 0 Aa123456

dot11 ssid CiscoWiFi-5G

authentication open

authentication key-management wpa version 2

guest-mode

wpa-psk ascii 0 Aa123456

interface Dot11Radio0

encryption mode ciphers aes-ccm

ssid CiscoWiFi

no shutdown

bridge-group 1

interface Dot11Radio1

encryption mode ciphers aes-ccm

ssid CiscoWiFi-5G

no shutdown

bridge-group 1

interface GigabitEthernet0

bridge-group 1

interface BVI1

ip address 192.168.1.201 255.255.255.0

ip default-gateway 192.168.1.1

ip http server

no ip http secure-server

line vty 0 4

sntp server 202.120.2.101Switch> //用户直行模式提示符

Switch>enable //进入特权模式 简化命令en

Switch# //特权模式(配置密码后必须输入密码才可进入特权模式)

Switch#config terminal //进入全局配置模式 简化命令conf t

Switch(config)# //配置模式提示符

Switch(config)#hostname 3750E //设置主机名成为3750E

3750E(config)#clock timezone GMT 8 //设置时区

3750E(config)#ntp server 211.233.40.78 //设置NTP服务器地址

3750E#show clock //显示交换机当前时间

3750E(config)#no ip domain lookup //关闭域名查询,如果不关掉的话,错误的命令可能引起查询而卡

3750E(config)#line con 0

3750E(config-line)#logging sync //防止输入信息被调试信息打断

3750E(config)#enable password xxx //设置使能口令为明文显示为xxx

3750E(config)#enable secret xxx //设置使能口令为密文显示为xxx 这个密码优先级高于上面的那个

3750E(config)#line vty 0 15 //设置虚拟终端线,通过telnet方式,登录允许0-15个用户同时登录

3750E(config-line)#login //设置远程telnet远程登录验证

3750E(config-line)#password xxx //设置telnet登录密码

3750E>enable //进入特权模式 简化命令en

3750E(vlan)#vlan 2 //创建vlan 2

3750E(vlan)#name xxx //并给vlan2命名

3750E(vlan)#no vlan 2 //删除vlan 2

3750E(vlan)#exit //回到特权模式下

3750E(config)#ip routing //运行路由协议,让每个vlan间实现通信

3750E(config)#switchport //转换为2层端口

3750E(config)#no switchport //转换为3层端口

3750E(config)#interface giga3/0/1 //进入网口1 简化命令int g3/0/1

3750E(config-if)# //接口视图模式

3750E(config-if)#shutdown //停用当前端口

3750E(config-if)#no shutdown //启用当前端口 简化命令no sh

3750E(config-if)#

3750E(config-if)#duplex auto/full/half //设置端口工作模式为 自适应/全双通/半双通

3750E(config-if)#switchport mode trunk //设置当前端口模式为汇聚 简化命令sw mode trunk

3750E(config-if)#switchport mode access //设置当前端口模式为接入

3750E(config-if)#switchport trunk allowed vlan 1,2 //设置当前汇聚端口允许vlan1,2通过,vlan修剪,默认为all,全部允许

3750E(config-if)#switchport trunk vlan 2 //设置当前汇聚端口允许vlan 2通过

3750E(config-if)#switchport access vlan 2 //将当前端口加入到vlan 2中

3750E(config-if)#switchport trunk encap dot1q //设置vlan中继

3750E(config)#interface giga3/0/1

3750E(config-if)#switchport mode access

3750E(config-if)#switchport access vlan 2

3750E(config)#interface range giga3/0/1 - 10 //简化命令 int ra giga3/0/1 - 10

3750E(config-if-range)#switchport mode access

3750E(config-if-range)#switchport access vlan 2

3750E(config)#vtp domain xxxx //设置发vtp域名

3750E(config)#vtp password xxxx //设置发vtp密码

3750E(config)#vtp mode server //设置发vtp模式为 vtp服务器

3750E(config)#vtp mode client //设置发vtp模式为 vtp客户端

3750E(config)#interface vlan 1 //进入vlan 1 简化命令 int vlan 1

3750E(config-if)#ip address 192.168.0.100 255.255.255.0 //设置ip地址

3750E(config)#ip default-gateway 192.168.0.5 //设置默认网关

3750E(config)#end //退出当前模式

3750E#write //保存配置信息

3750E#copy running-config startup-config //将当前正在使用中的配置保存到交换机开机需要加载的配置文件里去

特权模式下:

3750E#show vtp //显示vtp配置信息

3750E#show run //显示当前配置信息

3750E#show running-config //显示当前正在使用的配置信息

3750E#show startup-config //交换机开机是自动加载的 配置文件

3750E#show vlan //显示vlan配置信息

3750E#show interfaces //显示端口配置信息 (输出信息太多 不建议使用)

3750E#show interfaces g3/0/1 switchport //显示二层端口状态,可以用来决定此口是否为二层或三层口

3750E#show int g3/0/1 //查看指定端口配置信息

3750E#show ip int vlan 100 //查看vlan100的ip配置信息

3750E#show boot //查看交换机启动镜像

3750E#show version //查看交换机固件版本信息

3750E#config terminal //进入配置视图模式 简化命令 conf t

3750E(config)#interface giga3/0/1 //进入具体端口视图模式下

3750E(config-if)#switchport port-secruity //配置端口安全模式

3750E(config-if)#switchport port-security maximum 1 //限制该端口下可用的mac地址数量为1个,防止私接交换机

3750E(config-if)#switchport port-secruity mac-address MAC(主机的mac地址) //配置该端口要绑定的主机的MAC地址

3750E(config-if)#no switchport port-secruity mac-address MAC(主机的mac地址) //删除绑定主机的mac地址

3750E(config-if-range)#channel-group 1 mode ? //查看本机端口聚合可以使用的协议

3750E#show int po1 //查看1组的聚合信息

3750E(config)#int po1 //进入1组进行设置

3750E(config)#no int po1 //删除etherchannel 1

3750E#show etherchannel summary //可以看到绑定了多少接口 简化命令show et su

3750E#show etherchannel detail //查看端口汇聚详情 简化命令show et de

3750E#show etherchannel port-channel //查看汇聚状态下的端口情况 简化命令show et port

3750E#Show interface etherchannel //查看端口汇聚状态 简化命令show int et

sw1(config)#int ra g3/0/1 - 2

sw1(config-if)#channel-protocol pagp/lacp

sw1(config-if)#channel-group 1 mode on/deseriable/auto

sw2(config)#int ra g3/0/1 - 2

sw2(config-if)#channel-protocol pagp/lacp

sw2(config-if)#channel-group 1 mode on/deseriable/auto

sw1(config)#int ra g3/0/1 - 2

sw1(config-if)#no switchprot

sw1(config-if)#channel-group 1 mode on

sw1(config)#int po1

sw1(config-if)#ip address 192.168.5.1 255.255.255.0

sw1(config-if)#end

sw2(config)#int ra g3/0/1 - 2

sw2(config-if)#no switchprot

sw2(config-if)#channel-group 1 mode on

sw2(confif)#int po1

sw2(config-if)ip address 192.168.6.1 255.255.255.0

sw2(config-if)end

Switch(Config)Ip Dhcp Pool Test01 //设置地址池的名字

Switch(Config-pool)Network 192.168.2.0 255.255.255.0 //设置该子网的地址池

Switch(Config-pool)Dns-server 192.168.2.10 //设置该子网的DNS服务器

Switch(Config-pool)Default-router 192.168.2.1 //设置该子网的网关

Switch(Config)Ip Dhcp Excluded-address 192.168.2.2 192.168.2.10 //设置dhcp保留不分配的地址。

3750E#show ip dhcp pool //显示dhcp地址池信息

3750E(config)#snmp-server community xxx ro //xxx为自定义的共同体名称,并且团体的权限为只读。

3750E(config)#snmp-server trap-source giga3/0/1 //设置snmp监控的端口,此端口必须要配置IP地址才行

3750E(config)#snmp-server trap-source vlan 1 //把vlan 1接口作为监控端口

3750E(config)#snmp-server host x.x.x.x(ip地址) xxx(团体名) //设置管理机x.x.x.x,同时允许该管理机以团体名xxx访问

3750E(config)#snmp-server host 192.168.1.88 zy //例子

3750E(config)#snmp-server enable traps //启用snmp服务

3750E# write erase

Erasing the nvram filesystem will remove all files! Continue? [confirm]y[OK]

Erase of nvram: complete

3750E#

3750E# reload

System configuration has been modified. Save? [yes/no]:n

要删除vlan设置,删除vlan.dat即可。

看到太多太多的机油问,刷完Merlin或者小宝固件需要三清吗?

上面说的只是三种不同方式的恢复出厂值而已,我们看到第三种相对来说比较测试,是由底层硬件促发的。

而且当固件无法进入的时候,reset按钮也是无效的,此时就可以用这种方式。

所以华硕路由器刷固件没有三清的说法,这是华硕路由器三种恢复出厂值的方式。